NEWS

블로그

[블로그] OT/ICS 보안 기술 현황 및 전망 N

No.3356- 작성자 Manager

- 2023년 11월 17일 (금)

- 조회수 : 958

OT/ICS 보안 기술 현황 및 전망

㈜앤앤에스피, 김기현 연구소장

4차 산업혁명, IIoT(Industrial IoT), 5G, AI 등 혁신 기술은 ICS(Industrial Control System)와 OT(Operational Technology)의 새로운 물결을 가져옴으로써 생산성, 안전성, 운영효율 증대 등의 형태로 많은 이익을 가져오고 있는 반면 사이버 공격자의 중요한 표적이 되고 있다.

2018년 세계 최대 파운드리 기업인 대만의 TSMC 공격, 2019년 세계 최대 알루미늄 기업인 노르웨이 노르스크 하이드로(Norsk Hydro) 공격, 2020년 자동차 제조기업인 일본의 혼다모터스(Honda Motors) 공격, 2021년 미국 최대 송유관 기업인 콜로니얼 파이프라인(Colonial Pipeline) 해킹 등 사이버공격으로 인한 설비 가동 중단에 따른 엄청난 손실과 더불어 랜섬웨어(Ransomware)에 따른 금전적인 요구도 발생하고 있다.

본 고에서는 이러한 OT/ICS 사이버 보안을 해결하기 위한 표준 동향, 기술 동향, 시장 동향 및 향후 과제를 살펴본다.

1. OT/ICS 보안 표준 동향

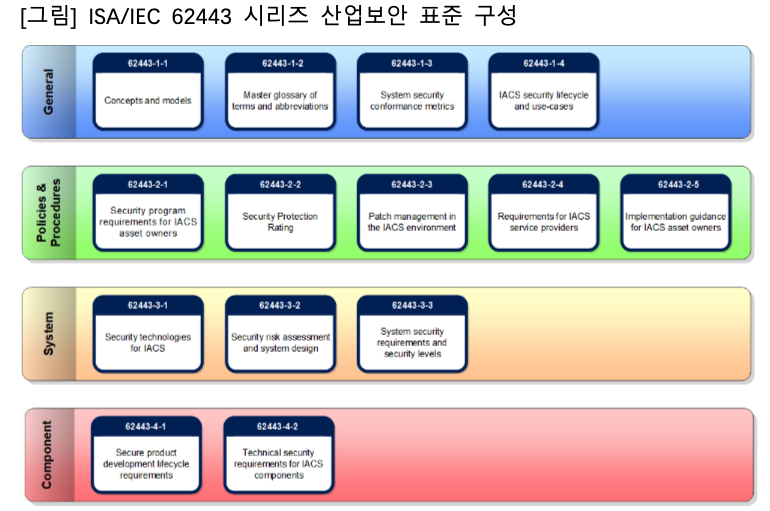

ISA/IEC 62443 시리즈 표준은 OT/ICS 인프라에 사용되는 산업 자동화 및 제어시스템(IACS, Industrial Automation and Control System)에 대한 국제 보안 표준이며 미국 ISA99 위원회에서 작성한 ISA 62443을 기반으로 작성되었으며 IEC TC65 WG10의 주관으로 관리되고 있다.

개략적으로 살펴 보면 62443-1은 62443 표준 전반에 걸친 개념 모델, 용어 등 일반적인 사항을 규정하고 있다. 62443-2-1은 소유자 및 운영자를 포함하고 자산 소유자 IACS 보안프로그램에 대한 요구사항을 제공하며 62443-2-4는 OT 특정 기술 솔루션의 개발 및 운영에서 자산 소유자를 지원하는 통합 및 유지 관리 서비스 제공업체에 대한 보안요구사항을 제공한다. 또한 62443-3-3 및 62443-4-2는 각각 시스템 및 구성 요소의 보안 기능에 대한 요구사항을 정의하며 62443-4-1은 적절한 보안 기능을 갖춘 제품의 개발 및 지원을 위한 제품 공급업체의 생명 주기 요구사항이 포함되어 있다.

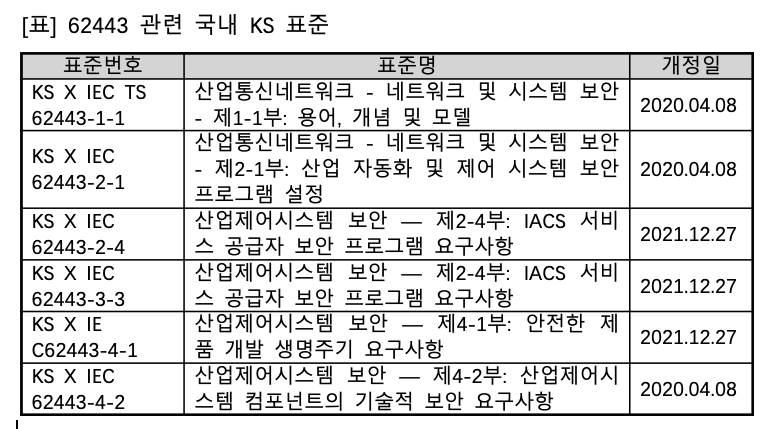

ISA/IEC 62443 시리즈 중 국내에서 필요한 우선 순위에 따라 현재 6개가 KS 표준으로 채택되었으며 다음과 같다.

또한 62443과 별도로 산업제어시스템에 대한 보안요구사항 및 지침이 정보통신단체표준(TTAS)으로 제정되어 있으며 다음과 같다.

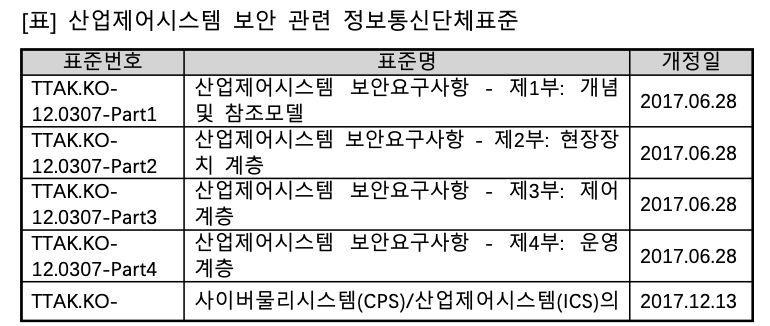

국내외 ICS 보안 표준에서 ICS 네트워크 구조를 시각화할 때 가장 많이 사용되는 참조 모델이 퍼듀(Purdue) 모델이며 2004년 ISA99에서 제정한 PERA(Purdue Enterprise Reference Architecture)에 기반한다.

퍼듀 모델에서 레벨 4와 5는 엔터프라이즈 영역으로 비즈니스 로직과 생산 프로세스를 지원하는 영역이다. 레벨 0에서 레벨 3까지는 매뉴팩처링 영역으로 OT 프로세스가 실제 가동되는 영역을 나타내며 인더스트리얼 영역으로도 불린다. 매뉴팩처링 영역 내에서 세분화되는 레벨 0에서 레벨 2까지는 셀/구역 영역으로 실제 제조 현장을 구성하는 단위 영역이다.

국제 표준에서는 레벨 3와 레벨 4 사이에 방화벽을 이용하여 DMZ를 구성하도록 권고하고 있어 국내 보안컨설팅 업체들이 이를 기반으로 아키텍쳐를 설계하고 있지만 국내 정보통신단체 표준 및 국내 기반시설 정책에서는 레벨 2 또는 레벨 3와 레벨 4 사이에 일방향 게이트웨이를 권고하고 있어 차이가 발생한다.

2. OT/ICS 보안 기술 동향

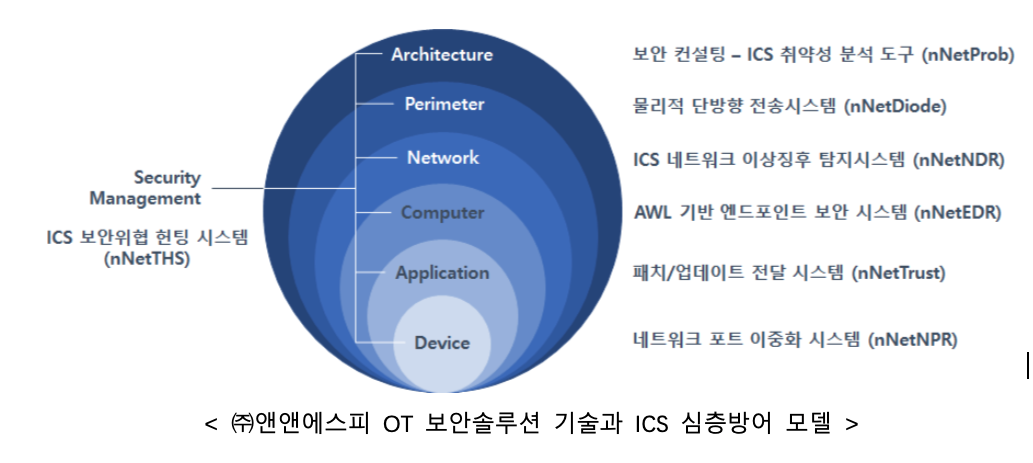

일반적으로 ICS 심층방어전략(Defense-in Depth Strategies)은 보안 아키텍쳐 설계, 경계망 보안, 네트워크 보안, 시스템 보안, 어플리케이션 보안, 장치 보안, 보안관리로 구성된다.

본 고에서는 보안 아키텍쳐 설계를 위한 OT 자산 관리 기술, 경계망 보안을 위한 방화벽 또는 일방향 게이트웨이 기술, 네트워크 보안을 위한 OT 비정상행위 탐지 기술, 컴퓨터/어플리케이션 및 장치 보안을 위한 인증 및 권한 관리 기술, 앤드포인트 보안 기술, 패치 관리 기술, 보안관리를 위한 통합보안관리 기술을 중심으로 기술 동향을 살펴본다.

[그림] ICS 심층방어모델과 OT 보안 기술

(1) OT/ICS 자산 관리

자산 관리(Asset Discovery)는 OT/ICS 자산을 관리하고 추적하며 사이버 보안 목적으로 OT/ICS 네트워크에 연결된 자산에 대한 데이터를 감지하고 수집한다. 이러한 자산 인벤토리에는 현재 IIoT 장치가 포함된 전형적인 특정 OT 하드웨어는 물론 표준 PC와 장치에서 실행되는 소프트웨어, 가상머신을 포함한다. 자산 검색은 일반적으로 장치 간의 상호 연결을 매핑하고 보안취약성을 분석하며 이상징후 및 위협탐지를 위한 기준선을 설정하는데 사용된다.

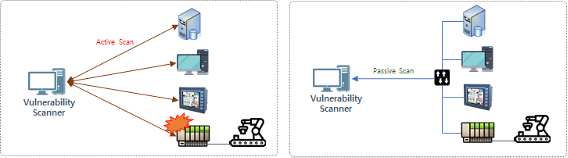

일반적으로 네트워크에서 자산을 식별하기 위해 패시브 스캔(passive scan) 또는 액티브 스캔(active scan)을 많이 사용한다. 패시브 스캔은 정확하고 풍부한 자산 정보를 제공하지만 OT/ICS 네트워크에 있는 장비들은 IT 환경에서 사용하는 액티브 스캔에 민감한 편이므로 OT/ICS 환경에 영향을 주지 않는 패시브 스캔 기술이 많이 적용된다.

패시브 스캔을 이용한 국외 제품의 경우 Tenable社 제품이 있으며 국내의 경우 NNSP社제품이 있다.

[그림] 액티브 자산 분석과 패시브 자산 분석

(2) 네트워크 분할 및 경계 보안

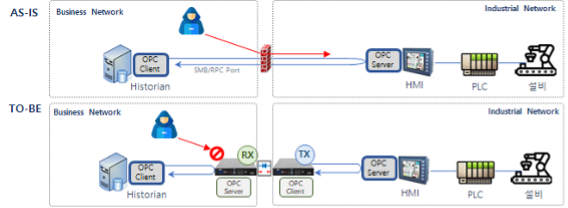

네트워크 분할 및 경계 보안 제품은 OT 네트워크와 기업 IT 네트워크 사이의 경계를 보호하는데 중점을 두며 여기에는 방화벽(Firewall)과 단방향 게이트웨이(Data Diode, One-Way Gateway)가 포함된다.

방화벽은 다시 IT 방화벽과 산업용 방화벽(Industrial Firewall)으로 구분할 수 있다. IT 방화벽은 OT 네트워크와 IT 네트워크 사이에서 IDMZ(Industrial DMZ)를 구성하기 위해 사용되는 반면 산업용 방화벽은 OT 네트워크에서 하위 네트워크를 분할하기 위해 사용된다.

IT 방화벽은 다양한 우회 방법들이 있어 OT 네트워크을 보다 강력하게 보호하기 위해 사용하는 것이 일방향 게이트웨이이다. 일방향 게이트웨이는 한쪽 전송 회선만 연결하고 반대 회선은 끊어진 물리적 일방향 전송 기술을 적용하고 있어 기업망과 제어망 간 안전한 자료 전송을 보장하고 외부 해킹을 원천적으로 차단한다.

국외 제품으로는 Owl社, Waterfall社 제품 등이 있으며 국내 제품으로는 NNSP社, 휴네시온社 제품 등이 있다.

[그림] 방화벽과 일방향 게이트웨이

(3) 네트워크 비정상행위 및 위협탐지

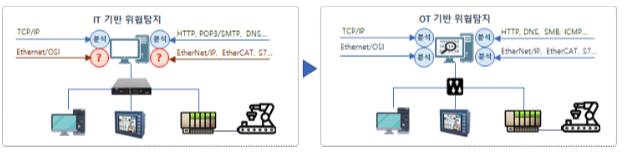

네트워크 비정상행위 탐지는 예상되는 동작과 일치하지 않는 비정상적인 패턴을 식별하는데 사용되는 기술로 이 범주에는 침입탐지 및 차단시스템(IDPS, Intrusion Detection & Prevention System)이 포함된다.

OT 환경에서는 IT 환경의 TCP/IP 프로토콜뿐만 아니라 BACnet, DNP3, EtherCAT, Modbus, PROFINET 등과 같은 산업용 제어프로토콜에 대한 분석이 필요하므로 IT IDPS는 사용할 수 없으며 OT 분야에 특화된 기술이 필요하다. OT 환경에서는 ICS 네트워크에 어떠한 영향도 주지 않도록 하기 위하여 네트워크 모니터링 기능만 사용하므로 차단(Prevention) 기능은 제공하지 않으며 DPI(Deep Packet Inspection) 기술을 사용하여 산업용 제어프로토콜을 식별하고 명령어 오남용 행위, 손상을 일으킬 가능성 등을 확인하고 경고한다.

국외 제품으로는 Claroty社, DarkTrace社, Nozomi社 제품이 있으며 국내의 경우 NNSP社 제품이 있다.

[그림] IT 기반 위협탐지와 OT 기반 위협탐지

(4) 인증 및 권한 관리

인증 및 권한 관리를 위한 IAM(Identify and Access Management) 제품에는 일반적으로 SSO(Single Sign-On), 멀티 팩터 인증(Multi-Factor Authentication), PAM(Privileged Access Management) 등이 포함된다.

이러한 IAM 제품은 보안관리자가 조직 내의 중요한 정보, 자산, 인프라 등에 대한 사용자 접근 제어를 강화하여 내부 및 외부 데이터 침해의 위험을 줄이고 회사 규정 준수하고 감사할 수 있도록 도와준다.

OT/ICS 환경에 사용되는 IAM 제품은 IT 분야의 IAM제품과 동일하며 레벨 3 이상에서 필요한 최소 권한을 부여하여 효율적으로 활용될 수 있으나 레벨 2 이하에서는 OT/ICS 장비 특성 상 적용할 수 없는 경우가 많다.

(5) 엔드포인트 보안

앤드포인트 보안에는 안티바이러스(Anti-Virus), 개인 방화벽, USB/미디어 통제 등이 이 범주에 속하지만 개인 방화벽이나 USB/미디어 통제 기능 등은 대부분 안티바이러스 제품에 포함되는 경우가 많다.

OT/ICS 네트워크에 있는 장치들은 서비스 변경이 허용되지 않거나 패치·업데이트가 어려운 경우가 많아 안전하고 합법적인 것으로 확인된 프로그램 실행만 허용하는 어플리케이션 화이트리스트 제품이 사용된다.

안티바이러스 제품은 IT 제품과 동일하다고 볼 수 있으며 어플리케이션 화이트리스트 제품에는 국외 제품으로 MS社, McAfee社 제품 등이 있으며 국내 제품으로는 안랩社 제품 등이 있다.

(6) 패치 관리

패치 관리는 레벨 3 이상에서 PMS(Patch Management System)를 이용한 자동 패치를 사용하지만 레벨 2 이하에서는 새로운 펌웨어 이미지, OS 및 패치는 작업 전 테스트 환경에서 테스트가 선행되어야 한다.

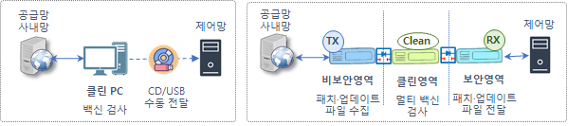

국내 기반시설의 경우 안전한 패치 전달을 위해 클린 PC에서 악성코드를 검사하고 CD/USB를 통해 전달하는 정책이었으나 최근 공급망으로부터 최신의 보안 패치를 안전하고 빠르게 적용하기 위해 일방향 시스템을 적용하는 정책으로 확장되었으며 여기에는 NNSP社 제품 등이 있다.

[그림] 패치·업데이트 파일 전달 방법

(7) 통합보안관리 및 컴플라이언스

통합보안관리는 보안운영센터(SOC, Security Operation Center)에서 SIEM(Security Information and Event Management)을 통해 보안 정보와 이벤트가 관리되고 SOAR(Security Orchestration, Automation and Response)를 통해 자동화 및 대응이 이루어진다.

또한 주요 산업 표준(NERC CIP, NIST CSF, IEC 62443, AWIA 등)을 기반으로 컴플라이언스 준수 여부를 식별하고 대시보드, 분석 및 보고 도구를 제공한다.

이 범주의 제품 및 서비스는 IT 보안서비스를 기반으로 OT 보안서비스가 융합되는 형태로 나타나고 있으며 안랩社, 이글루시큐리티社 등 전통적인 보안서비스 업체뿐만 아니라 SK쉴더스, 삼성SDS 등 대기업에서도 IT 보안서비스에서 OT 보안서비스로 영역을 확장하고 있다.

3. OT/ICS 보안 시장 전망 및 향후 과제

글로벌 리서치 회사인 마켓앤마켓(marketsandmarkets)의 “Industrial Control System(ICS) Security Market - Global Forecast to 2026” 보고서에 의하면 글로벌 산업 제어시스템 보안 시장 규모는 2021년부터 2026년까지 연평균 성장률(CAGR) 6.6%로 2021년 171억 달러에서 2026년 235억달러로 성장할 것으로 예상하고 있다.

독일의 Industry 4.0, 프랑스의 Plan Industrial 등과 같은 정부 이니셔티브는 산업 자동화 및 로봇 기술 등으로 IIoT 성장을 촉진시키고, 기반 산업에 대한 보안 침해를 해결하고 산업 사이버 보안을 개선하기 위한 전 세계 정부의 노력은 투자 증가와 함께 OT/ICS 보안 시장 성장을 주도하고 있다.

반면, 국내의 경우 공공 부문에서 주요 정보통신기반시설을 중심으로 OT/ICS 보안에 대한 투자는 증가하고 있지만 민간 부문에서는 대기업을 중심으로 OT/ICS 보안 시장에 문을 두드리고 있으나 확산되지 못하고 있는 실정이다.

(1) OT/ICS 보안 인식 변화

세계적으로 OT/ICS 보안은 그 중요성과 함께 지속적으로 발전하고 있지만 국내의 경우 OT/ICS 환경에 대한 에어캡(Air-Gap) 통념, 자동화 시스템에 대한 표적 공격의 상대적 희소성 등으로 인해 많은 산업체에서 위협을 과소평가하고 투자를 꺼리고 있다.

그러나 사이버가 사고가 발생하면 수익 손실, 브랜드 훼손, 고객 신뢰 상실, 지적 재산권 도난, 안전 문제, 심지어 인명 손실까지 발생할 수 있다. 그러므로 OT/ICS 보안은 스마트 공장의 안전한 운영을 보장함으로써 자동화를 활성화하고 재정적, 운영적 또는 인적 손실로부터 산업체를 보호하여 기업 경쟁력을 강화한다는 인식이 제고되어야 한다.

(2) OT/ICS 보안 산업경쟁력 강화

기존 보안업체에서는 OT 환경을 IT 환경에서 바라보고 IT 보안으로 OT 보안을 해결하려고 하기 때문에 OT/ICS 현실과 동떨어진 제안이 발생하고 OT 담당자를 설득하지 못한다.

국내 OT/ICS 보안 산업이 발전하기 위해서는 OT/ICS에 특화된 기업의 육성과 신규 창업이 활성화되어야 한다. OT/ICS 전문 기업 활성화를 유도하기 위해서는 OT/ICS 관련 기업에 대한 투자를 늘리고 인수합병 등을 통해 기업 경쟁력을 강화하고 민관이 합동하여 해외수주를 추진하는 등 국가 경쟁력을 강화하여야 한다.

(3) OT/ICS 보안에 대한 적극적 정부 참여

스마트 시티, 스마트 교통, 스마트 제조 등과 같은 정부 시책은 IIoT 솔루션의 성장을 촉진시키고 이는 다시 융합 보안 솔루션과 서비스에 대한 수요를 증가시킬 수 있다.

민간 또는 공공 기업이 소유한 산업기반 인프라를 활성화하고 최대한 사이버 보안을 보장하려면 공공 기관, 민간 기업 간의 강력한 협력이 필요하며 사이버 공격 방지를 위해 정부는 법률을 신속하게 개정하고 관련 기관과 협력해야 하는 과제를 가지고 있다.

참고문헌

ISA-62443-1-1. Security for Industrial automation and control system – Model and Concept, March 2017.

IEC/TS 62443-1-1. Industrial communication networks – Network and system security – Part 1-1 : Terminology, concepts, model, 2009. 07.

NIST SP 800-82, Guide to Industrial Control System(ICS) Security, May 2015.

WWW.ISA.ORG/IASGCA, Applying ISO/IEC 27001/2 and the ISA/IEC 62443 Series for Operational Technology Environments, July 2021.

IndustrialCyber, Takepoint Research, Buyers Guide 2020 – OT/ICS Cybersecurity, 2020.

MarketsandMarkets, Industrial Control Systems (ICS) Security Market - Global Forecast to 2026, https://www.marketsandmarkets.com/

KS X IEC TS 62443-1-1, 산업 통신 네트워크 – 네트워크 및 시스템 보안 – 제1-1부 : 용어, 개념 및 모델, 2009.

TTAK.KO-12.0307-part1, 산업제어시스템 보안요구사항 – 제1부: 개념 및 참조모델, 2017. 06. 28.

한국인터넷진흥원, 공장분야 ICE 융합 제품·서비스의 보안 내재화를 위한 스마트공장 사이버보안 가이드, 2019. 12.

스마트공장추진단, 고려대학교, 스마트공장을 위한 최소정보보안가이드라인, 2016. 09. 30.

NNSP

NNSP